Los hackeos de Guacamaya: de proteger el medio ambiente a atacar a los ejércitos latinoamericanos

El grupo detrás de las filtraciones sobre la Secretaría de la Defensa es latinoamericano, rechaza el extractivismo del norte global y pide a la población rebelarse contra los sistemas de represión

Hace solo siete meses que alguien oyó hablar por primera vez de Guacamaya, pero este viernes el grupo hacker se ha convertido en el protagonista de las conversaciones en Palacio Nacional de México tras difundir información sustraída de la Secretaría de la Defensa Nacional (Sedena) mexicana. Dos semanas después de provocar una crisis de seguridad en el Estado Mayor de Chile, con la salida del jefe del Estado Mayor, el grupo de piratas informáticos ha vuelto con la filtración de 4,1 millones de correos electrónicos del Ejército mexicano, entre los que hay partes especiales de operaciones de seguridad, información presupuestal y comunicaciones privadas entre dependencias de Gobierno. Una de las brechas más críticas en la seguridad nacional de México cuyas repercusiones apenas han comenzado. Mientras, el grupo asegura que su objetivo es ?entregar la información a los pueblos para remover la digna rabia, para que las que no hayan visto, vean y para pensar en la liberación de los pueblos y de la Madre Tierra?.

Era marzo de 2022 cuando salía a la luz la información difundida por un nuevo grupo hacker sobre las violaciones a derechos humanos que ejercía la minera Fénix sobre las comunidades indígenas guatemaltecas que trataban de defender su territorio. Agresiones, corrupción e impunidad a cargo de Solway, un gigante mundial del ferroníquel dirigido por ciudadanos de Rusia, con el beneplácito de autoridades. Guacamaya filtró miles de documentos sobre persecuciones a periodistas y estrategias violentas sobre la población para acceder a los codiciados yacimientos a la plataforma de investigación Forbidden Stories. El resultado de esa investigación ha sido nominada este viernes a los premios de periodismo Gabriel García Márquez 2022.

Esa fue la primera acción que se conoce de Guacamaya, que eligió ese nombre por la popularidad de este ave en el territorio americano de donde reconoce el origen del grupo hacktivista, como se denomina. Después le siguieron petroleras y empresas industriales. El grupo, en una entrevista, explicaba así el por qué: ?Por los delitos criminales que cometen contra la población y el territorio, que a la larga es al propio planeta. La lucha de un territorio debe ser la lucha de todas?.

El 19 de septiembre dieron su otro gran golpe al difundir más de 400.000 correos confidenciales del Ejército chileno. La brecha obligó a dimitir al jefe del Estado Mayor, Guillermo Paiva, y a la ministra de Defensa chilena, Maya Fernández, a regresar de urgencia desde Nueva York para comprobar los estragos de la filtración. Guacamaya creó incluso una plataforma, que funciona similar a un Excel, donde cualquier ciudadano puede buscar información e ir desgranando por categorías. Además esa información ya está disponible para descargarse de forma gratuita por Torrent, según el experto en ciberseguridad Víctor García.

En su comunicado de presentación explicaron el salto desde la defensa de la tierra hasta el ataque a los militares: ?Los ejércitos de Abya Yala [término elegido por las naciones indígenas para nombrar el continente americano] han garantizado y facilitado la entrada de empresas extractivistas provenientes del Norte Global. Son los guardaespaldas. El ejército armado es el que ejerce el trabajo sucio de los Estados, de las empresas, de la delincuencia organizada como el narcotráfico?.

En ese mismo pronunciamiento, el grupo había asegurado que se había infiltrado en los sistemas militares y policiales de México, Perú, Salvador y Colombia, y que había entregado ya parte de esa información, dentro de un operativo que habían llamado Operación Fuerzas Represivas. Sin embargo, hasta este viernes no se habían conocido las consecuencias.

El hackeo a los correos de la Sedena es de una alarmante magnitud: seis terabytes de información. El experto en ciberseguridad Hiram Alejandro explica a EL PAÍS que fue a través de una vulnerabilidad encontrada en Microsoft en abril del año pasado. ?En la Sedena tuvieron más de un año para identificar, cerrar y corregir esta brecha. No lo hicieron. Esto demuestra una mala gestión y una mala atención. ¿Cómo nadie se dio cuenta de que estaba saliendo esa cantidad inmensa de información? Es demasiada?, señala.

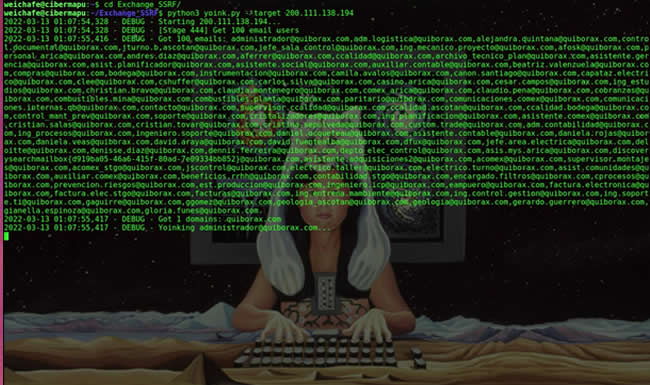

El tipo de ciberataque, según los expertos, demuestra que Guacamaya sí conoce las llamadas herramientas de hacking y código, aunque reconocen que para lograr la sustracción de información no era tan complicado debido a la mala seguridad de la Sedena. ?Hacen escaneos para identificar si hay servidores de correos electrónicos vulnerables, cuando la reciben las IPs ven a quién pertenecen, cuando encuentran alguna relacionada con el Gobierno se aprovechan de la vulnerabilidad con un herramienta gratuita?, explica Alejandro, que afirma que son son herramientas de software libre para las que solo hace falta un cierto nivel de conocimientos técnicos.

El propio grupo de Guacamaya subió un vídeo de dos minutos en el que enseñaban el código y los pasos que habían seguido para el hackeo, con el propósito de que cualquier otra organización pueda utilizarlo. ?Guacamaya invita a los pueblos de Abya Yala a que hackeen y filtren estos sistemas de represión, domino y esclavización que nos domina, y que sean los pueblos los que decidan buscar la manera de liberarnos del terrorismo de los estados?, se lee en su pronunciamiento.

La brecha de seguridad en la Sedena no era un secreto. La Auditoría Superior de la Federación publicó un informe en febrero en el que hacían una evaluación del uso te las tecnologías de la información en la corporación militar. ?Encontraron que los controles no estaban bien establecidos, los cortafuegos, enrutadores, conmutadores no estaban bien ejecutados, no tenían las defensas preparadas, ni la capacidad de recuperación de datos. Tampoco estaban actualizados sus controles, ni sus sistemas, muchos parches no estaban instalados?, resume Víctor García, fundador de SILIKN. "No sabemos si es por flojera, porque no saben o por que no tienen buenas prácticas. Pero no está bien protegido, cualquier atacante, explorando las diferentes plataformas, puede encontrar en dos o tres horas su vulnerabilidad y explotarla", añade.

Los expertos consultados creen que es probable que en las próximas horas o días, tal y como ocurrió en Chile, Guacamaya cree una plataforma donde revisar la información sustraída al Ejército mexicano, con el riesgo que supondría por la difusión de muchos casos y situación de riesgo de particulares, más allá del Estado.

Comentarios